Protegiendo la Fuerza Laboral Remota más allá del perímetro

Según una reciente encuesta del Pew Research Center, el 71% la fuerza laboral trabaja a distancia hoy en día, comparado con el 20% antes de la pandemia. Después del ataque de SolarWinds en diciembre de 2020, el panorama de la seguridad cambió drásticamente.

Los empleados que trabajan desde casa no están equipados para detener los ciberataques. Los delincuentes cibernéticos se están aprovechando de la falta de controles de seguridad en los equipos de ruteo domésticos, computadoras personales y dispositivos BYOD, para robarse las credenciales corporativas y la información confidencial. Las debilidades y las configuraciones erróneas en las computadoras portátiles corporativas, además del estrés que algunas personas están experimentando debido a las nuevas condiciones de trabajo y de la propia pandemia, no ayudan a la situación.

La fuerza laboral remota merece una solución integral que reduzca la superficie de ataque de ransomware, phishing y drive-by.

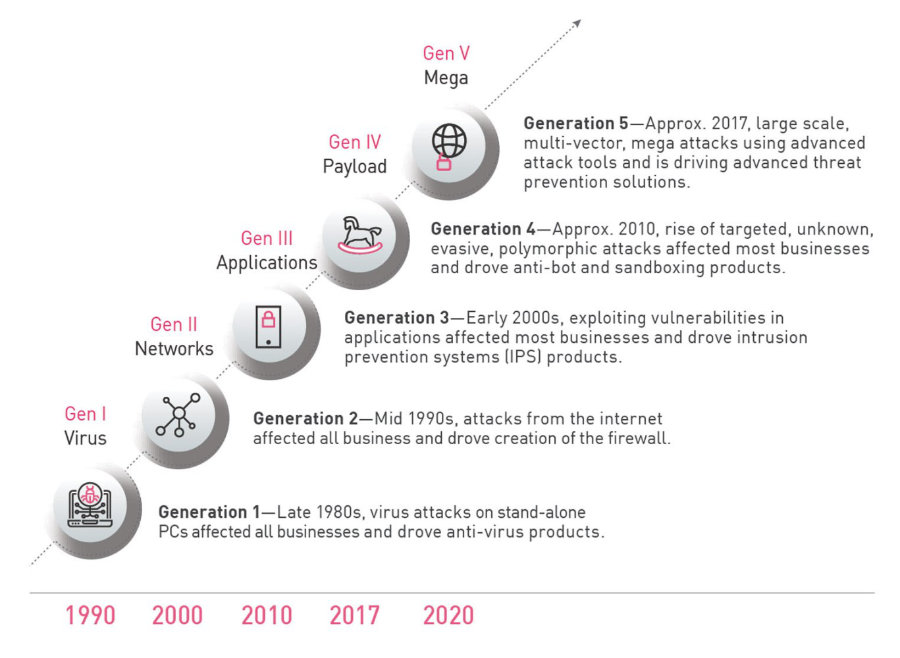

Durante estos años trabajando como ingeniero de ciberseguridad, me dí cuenta que los ataques cibernéticos son más sofisticados y difíciles de detectar, y no hay indicios de desaceleración. Los delincuentes cibernéticos atacan a las personas, ya que son el punto más débil de la empresa. Utilizando técnicas de engaños manipulan las mentes de las personas para hacerlas ir a sitios web maliciosos para robarles sus nombres de usuarios corporativos y contraseñas, o para hacerlos descargar archivos cargados con virus y lograr implantar código malicioso en entornos de confianza, el cual podrán activar más adelante como ransomware, con el único fin de apoderarse de los datos corporativos a cambio de un rescate para liberarlos. Para añadir más leña al fuego, a medida que más personas están trabajando de forma remota, los equipos de ruteo domésticos proporcionados por proveedores de servicios de Internet no están equipados para detener ataques cibernéticos de quinta generación.

La fuerza laboral remota necesita una estrategia de seguridad cibernética diferente para protegerse del aumento de los ataques cibernéticos.

Los empleados tienen acceso a las aplicaciones alojadas en la nube o en el centro de datos desde cualquier lugar utilizando sus portátiles o dispositivos móviles. El proceso de asegurar el acceso de estas aplicaciones desde cualquier lugar involucra a muchos proveedores, lo que causa tres problemas fundamentales:

- En primer lugar, crea lagunas de seguridad debido a la falta de visibilidad.

- Segundo, es muy complejo debido al número de consolas de gestión necesarias para acceder y apoyar la solución.

- En tercer lugar, la falta de integración que proporcione plena visibilidad en una consola de seguridad de gestión consolidada.

Por otro lado, como los usuarios son el punto más débil en la red, y a pesar de los esfuerzos que hacen las empresas para crear conciencia de seguridad cibernética en la cultura organizacional, tienden a olvidar lo que han aprendido a medida que pasa el tiempo y vuelven a sus viejos hábitos.

Por lo tanto, los usuarios están a un clic para permitir que el malware entre en la organización. La ciber-sicología nos dice que los usuarios tienden a confiar más en el remitente del mensaje que en el mensaje en si. Si los usuarios confían en el remitente, bajarán sus defensas y considerarán el mensaje genuino. Si el mensaje viene del hacker fingiendo ser el presidente de la compañía, del vice-presidente de finanzas, o cualquier persona con autoridad en la empresa, los usuarios harán lo que dice el mensaje.

Después del ataque de SolarWinds, el panorama de la seguridad cambió. Varias organizaciones se vieron comprometidas. Se inyectó código malicioso en entornos de confianza y solo el tiempo dirá cuándo se activará. Los ataques de ransomware siguen aumentando a nivel mundial, alcanzando un incremento del 93% año tras año.

Para reducir la superficie de ataque en la fuerza laboral remota, las organizaciones deben considerar la posibilidad de buscar una solución moderna que cierre la brecha de seguridad mediante la encapsulación de controles de seguridad en una sola consola de administración para evitar la mayoría de los ataques inminentes, como el phishing, el malware y el ransomware.

La solución de punto final debe ser parte de un ecosistema de seguridad asistido por fuentes de inteligencia de amenazas, sandboxing, aprendizaje automático, algoritmos de comportamiento de IA, restauración de archivos y análisis forense profundo que va más allá de los métodos tradicionales para obtener una tasa de prevención más alta.

Afortunadamente, existe una solución para proteger a la fuerza laboral remota que trabajan desde cualquier lugar, fuera del perímetro de seguridad de la empresa. Check Point Harmony Endpoint previene y detiene ataques desconocidos y día-cero con las tecnologías de Nueva Generación AV, Anti-Malware, Anti-phishing, Sandboxing y Contenido de Desarme y Reconstrucción. Tiene una protección en tiempo de ejecución para abordar y remediar esos ataques con Análisis de Comportamiento, Anti-Ransomware, Anti-Exploit.

Te invito a que le des un vistazo al vídeo de demostración del arquitecto de seguridad de Check Point, Aaron Rose, demostrando la eficiencia de la tecnología Anti-Ransomware de Check Point contra varios ataques de ransomware.

Creo firmemente que Check Point Harmony Endpoint satisface esta nueva estrategia que la fuerza laboral remota necesita, que les garantice acceso seguro a las aplicaciones alojadas en la nube o en el centro de datos. Harmony Endpoint cierra las brechas de seguridad y reduce la superficie de ataque con su tecnología Anti-Ransomware para mantener seguros la fuerza laboral remota.

El panorama de la ciberseguridad cambió drásticamente desde el ataque de SolarWinds. Los delincuentes ciberneticos implantaron código malicioso en entornos de confianza que podrían ser potencialmente activados como ransomware en cualquier momento. No se sabe realmente cuándo ocurrirá el próximo ataque, pero debes estar listo para el próximo ataque.

Harmony Endpoint es la solución de seguridad completa que te permitirá navegar por el mar de amenazas en el que te encuentras hoy. Harmony Endpoint evita más amenazas antes de que lleguen a tu dispositivo con un enfoque en ataques sofisticados. Harmony Endpoint limpia toda la cadena de ataque y automatiza la mayor parte del trabajo del analista para que los miembros del SOC puedan centrarse más en las tareas que realmente importan.

¿Estás listo para tomar el control de tu seguridad de punto final y traer la armonía que la fuerza laboral remota necesita?

Toma ya la evaluación gratuita de 90 días de Check Point Harmony, con todos sus controles de seguridad incluyendo anti-ransomware.

- Miguel Angulo

- Blogs